Descubra como a Lumu otimiza a operação de cibersegurança com uma melhor visibilidade e capacidade de detecção e resposta automatizadas.

O Lumu Autopilot incrementa a eficiência de sua operação gerenciando os incidentes de maneira automática e assegurando um monitoramento 24×7 da sua rede.

Saiba como o Grupo Monge aproveita a visibilidade que a Lumu oferece para aprimorar a sua estratégia de análise contínua de riscos.

Entenda como diferentes líderes de cibersegurança incrementaram a eficiência e a simplicidade de suas operações com a Lumu.

Explore como os infostealers estão comprometendo a segurança mundial através do roubo silencioso de dados e da comercialização de credencias de acesso.

O modelo Continuous Compromise Assessment™ da Lumu torna-se possível pela sua capacidade de coletar, organizar e analisar uma ampla gama de metadados de rede, incluindo DNS, fluxos de rede, caixas de spam e logs de acesso de firewall e proxy. O nível de visibilidade que somente essas fontes de dados podem oferecer permite compreender o comportamento da sua rede corporativa, o que leva a provas conclusivas sobre os seus níveis específicos de comprometimento.

Os poderosos recursos mais valorizados pelos nossos clientes.

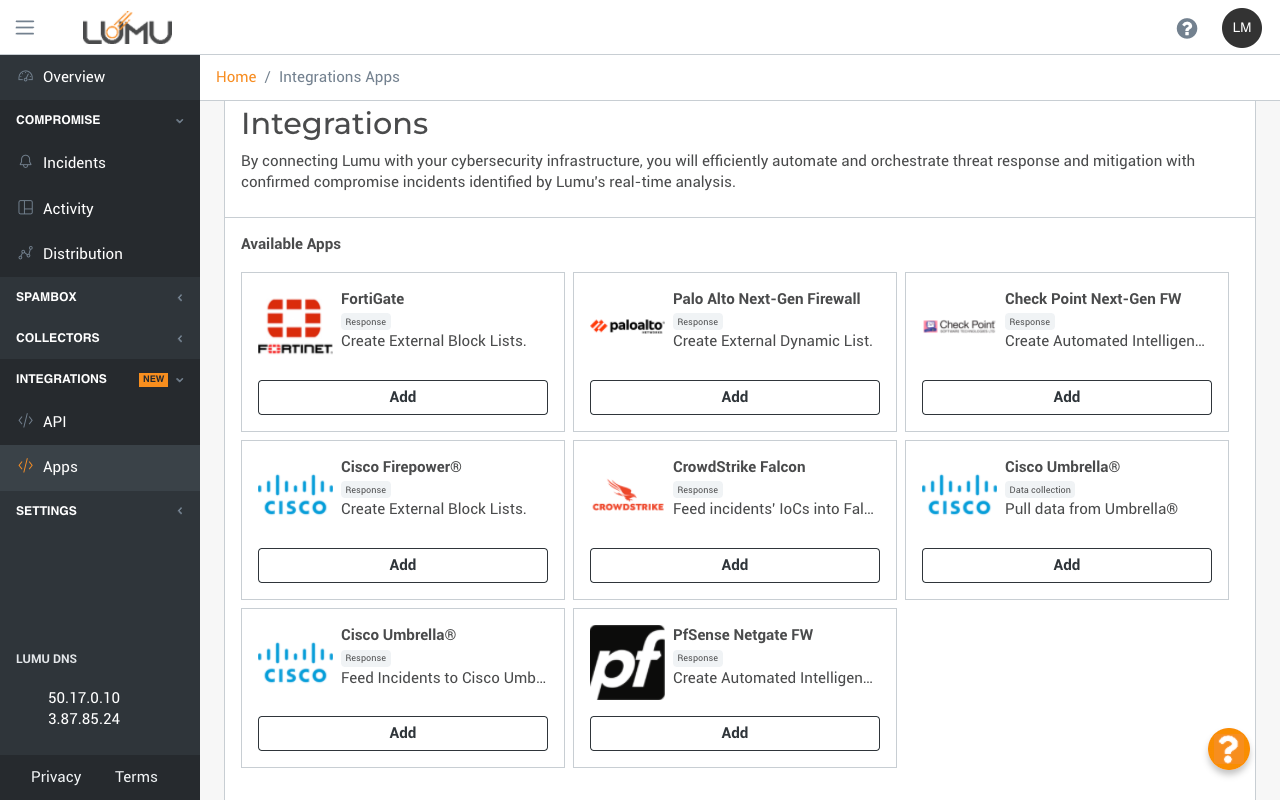

Amplie a capacidade do seu investimento atual em cibersegurança, com a informação de comprometimento confirmado.

Integrações nativas e personalizadas permitem que você se conecte com qualquer ferramenta na sua arquitetura de segurança.

Potencialize a busca por ameaças com a Matriz MITRE ATT&CK — agora automatizada diretamente no Portal Lumu.

Colaboradores remotos representam um grande risco para a organização. Descubra de maneira fácil e rápida os níveis de comprometimento dos dispositivos e obtenha as informações necessárias para agir.

Arme a sua equipe de segurança com dados concretos sobre o comprometimento, assim poderão responder com agilidade e precisão.

Você pode descobrir ameaças em todo o canal de e-mail, permitindo mitigar ataques rapidamente e fazer ajustes em sua arquitetura de cibersegurança.

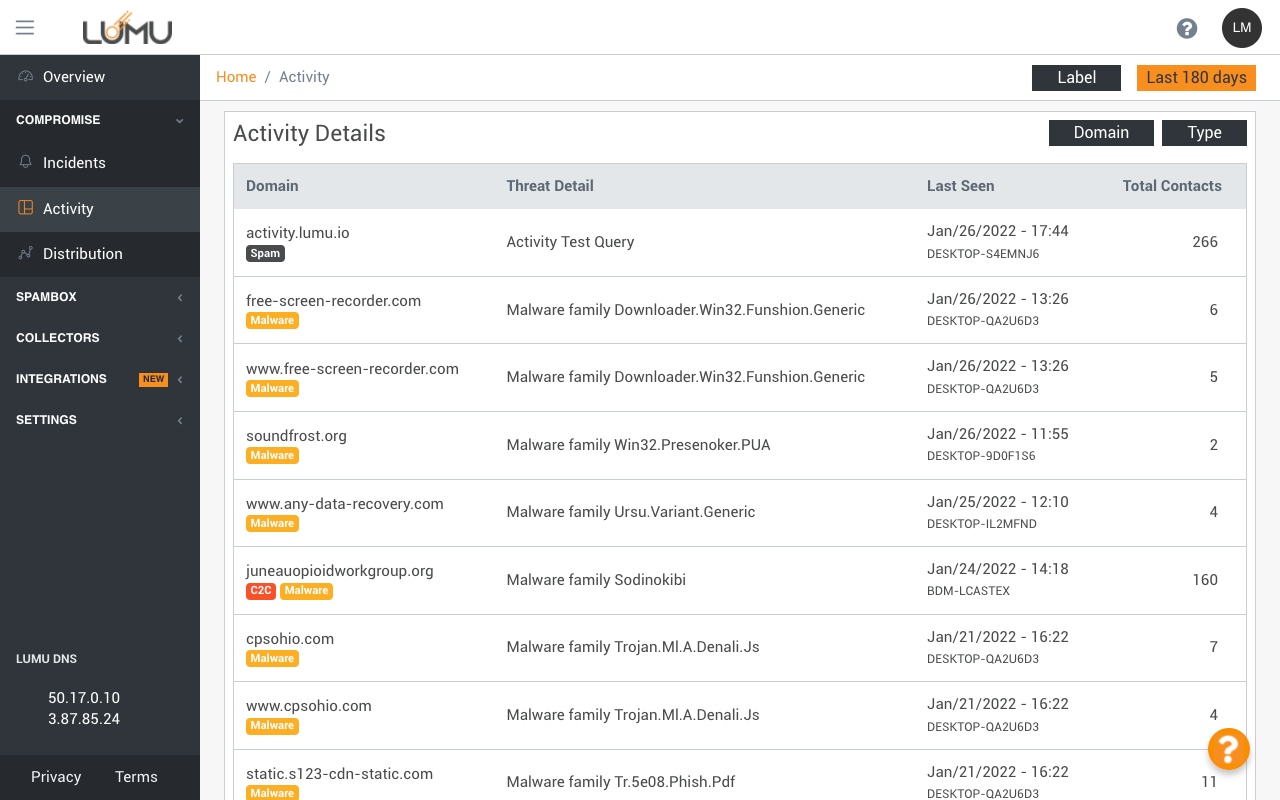

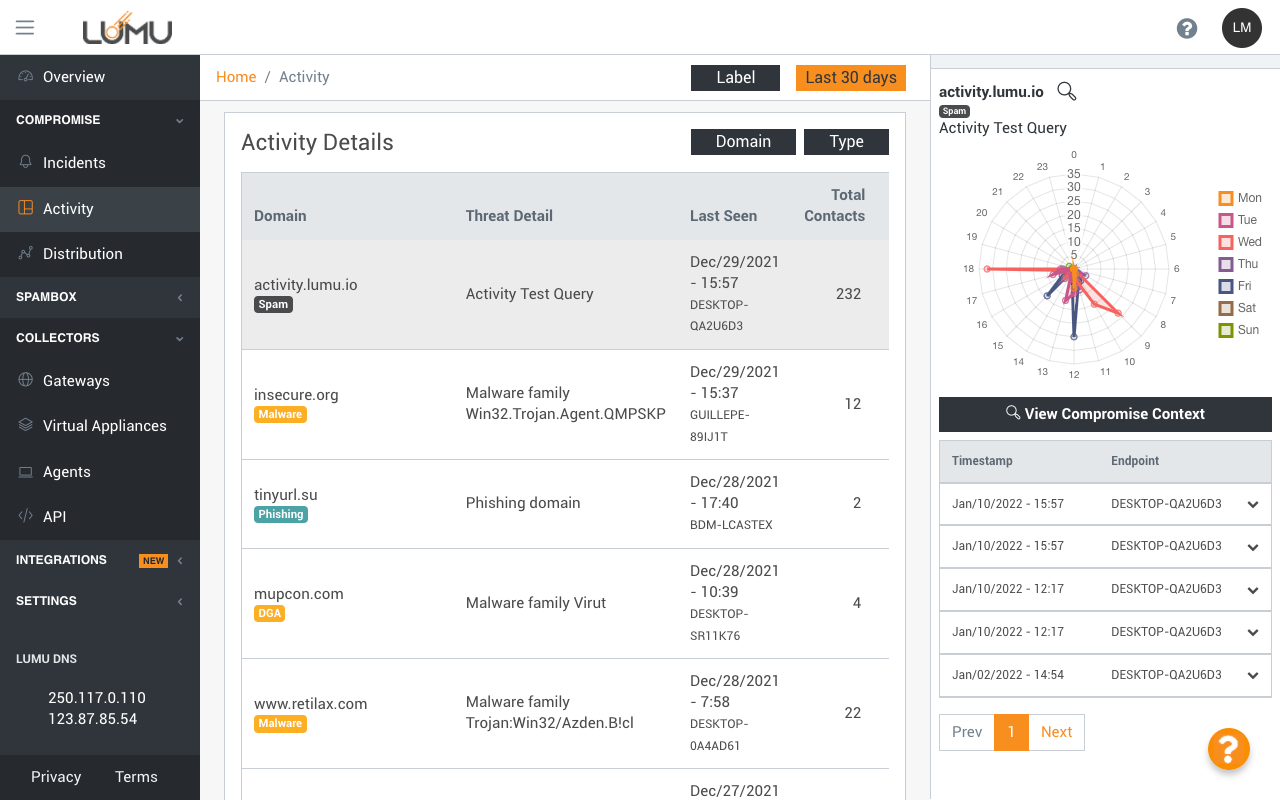

Detalhes sobre a natureza

do comprometimento

Última conexão de atividade

maliciosa observada

Filtragem flexível

Contagem de

eventos

Visualização flexível de etiquetas

que ajuda a priorizar

os incidentes afetando

ambientes críticos, como

PCI, SWIFT, IoT, etc.

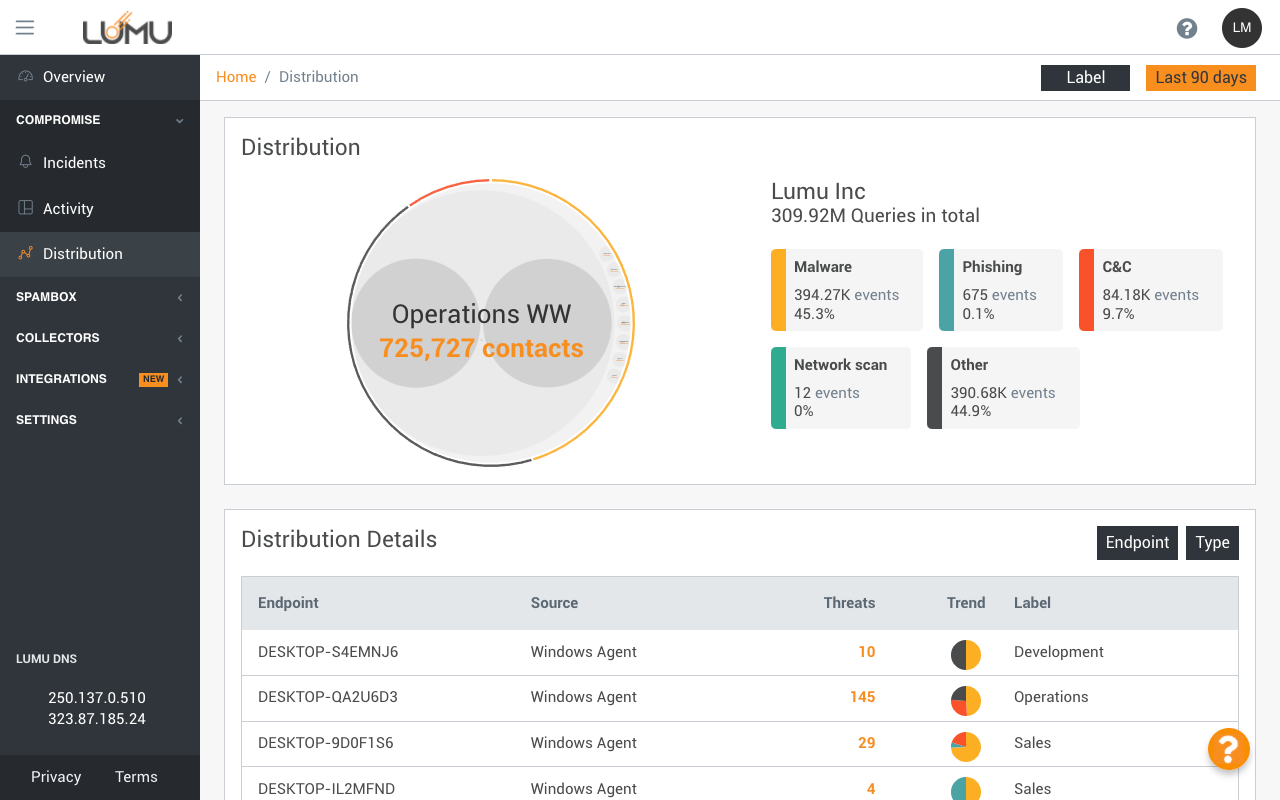

Ambientes sob ataque,

detalhes das ameaças

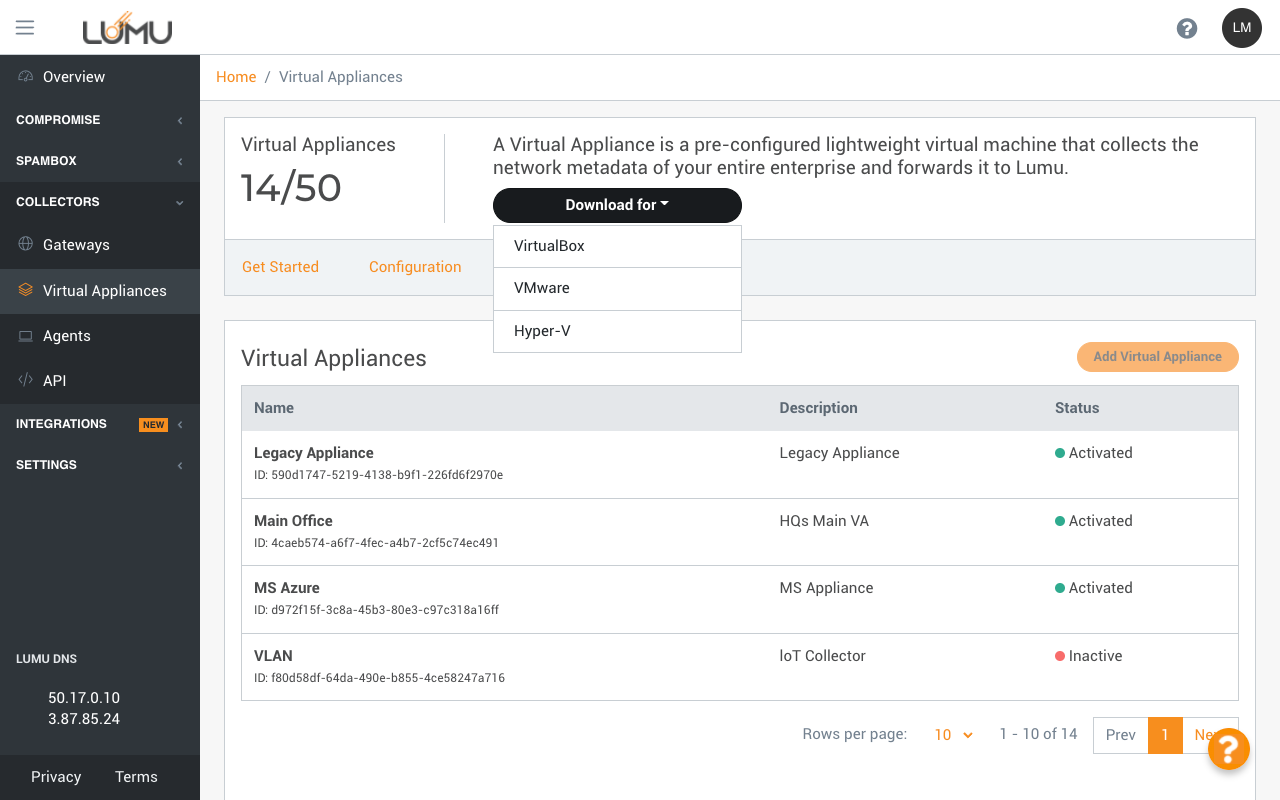

Opção self-service

para coleta de dados

Inclua um número ilimitado de

máquinas virtuais no Lumu Insights

Dados sobre os endpoints

afetados e contatos maliciosos

gerados para uma tomada

de decisão rápida e eficaz

Provas conclusivas sobre o

comportamento do comprometimento

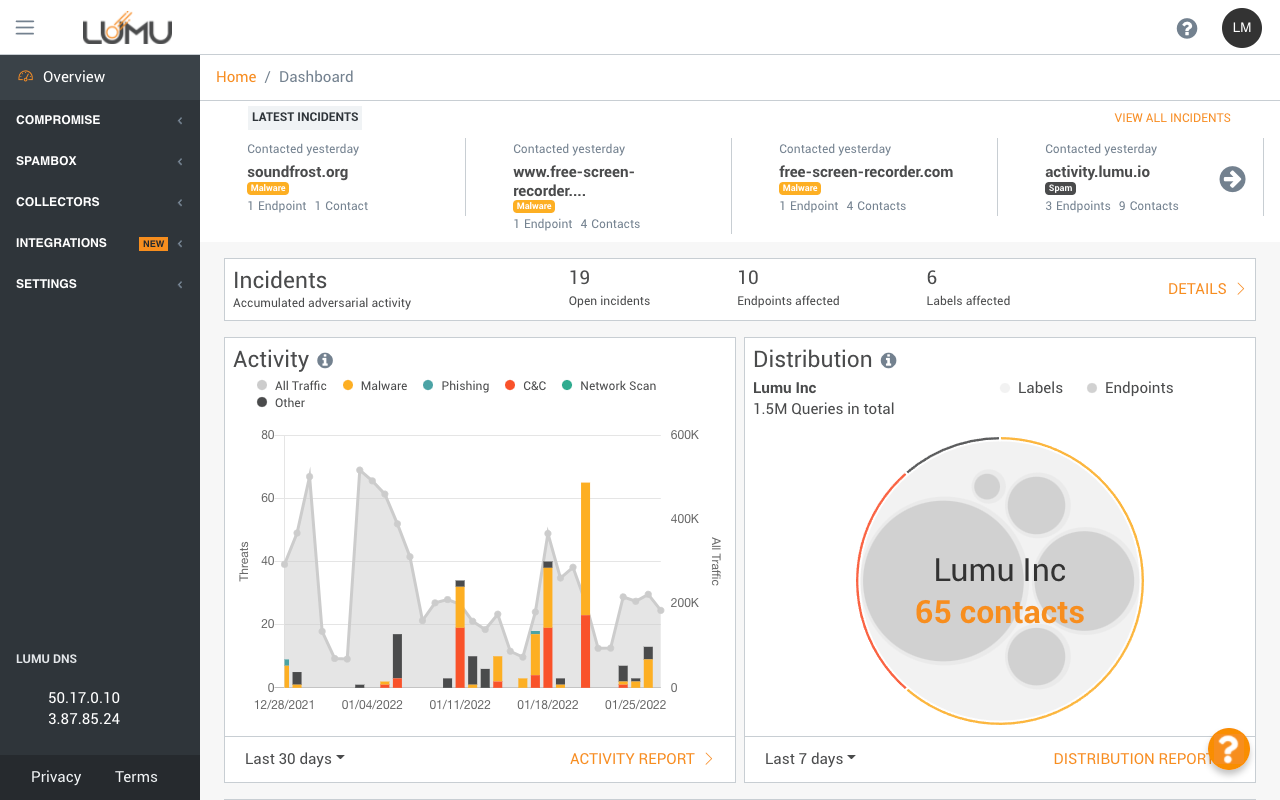

Tenha uma visão geral o seu

comprometimento facilmente

Explore a fundo para obter mais

detalhes, conforme necessário

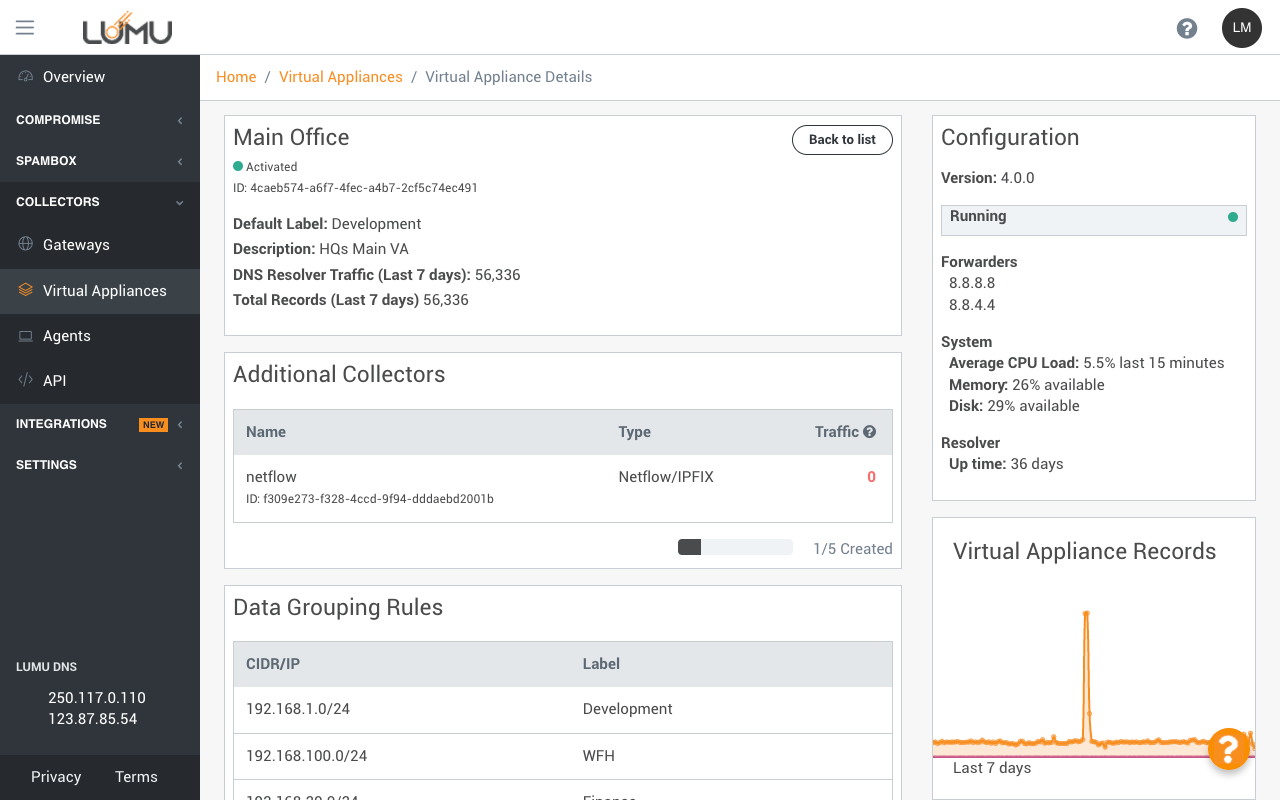

Verifique facilmente se seus coletores estão

funcionando corretamente

Verifique as principais

métricas dos coletores

Implemente coletores

para metadados de fluxo

de rede, proxy e firewall

Controle a configuração

dos coletores

Configure integrações

personalizadas via API

Conecte a sua arquitetura de

cibersegurança em apenas alguns cliques

O modelo Continuous Compromise Assessment™ da Lumu é viabilizado pela nossa metodologia com patente pendente Illumination Process. Saiba mais sobre como esse processo usa os metadados de rede e análise avançada para iluminar os pontos escuros da sua rede.

O comprometimento pode atingir qualquer infraestrutura. Por isso, coletar metadados em todo o seu complexo modelo híbrido é essencial. Aqui apresentamos o simples passo-a-passo para configurar Lumu e começar a medir o comprometimento imediatamente.

Instituição financeira internacional acaba com a ansiedade decorrente dos ataques de ransomware e reduz o tempo de permanência do adversário.

Provedor de serviços de saúde adota proativamente o Continuous Compromise Assessment™ em função da sequência de ataques em todo o setor.

Emissora comercial reforça suas defesas com Continuous Compromise Assessment™ para manter uma prestação de serviços sem interrupções.

Agência de alto nível aperfeiçoa esforços de segurança e proteção aos cidadãos como consequência do aumento nos casos de vazamentos de dados em âmbito municipal.

Varejista líder de mercado melhora sua estrutura de cibersegurança e unifica as informações sobre o comprometimento em toda a sua rede.

© Lumu Technologies Todos os direitos reservados. | Informações legais.