El secreto está en los datos, o mejor, la metadata de red. El modelo Continuous Compromise Assessment™ de Lumu se diferencia por su capacidad de reunir, normalizar y analizar un amplio rango de metadata, incluyendo DNS, Netflows, registros de acceso a proxys, firewalls y Spambox. El nivel de visibilidad que brinda Lumu a partir del análisis de estas fuentes de datos, permite entender el comportamiento de la red de su empresa y obtener evidencia su nivel único de compromiso.

Las poderosas funciones que más valoran nuestros clientes.

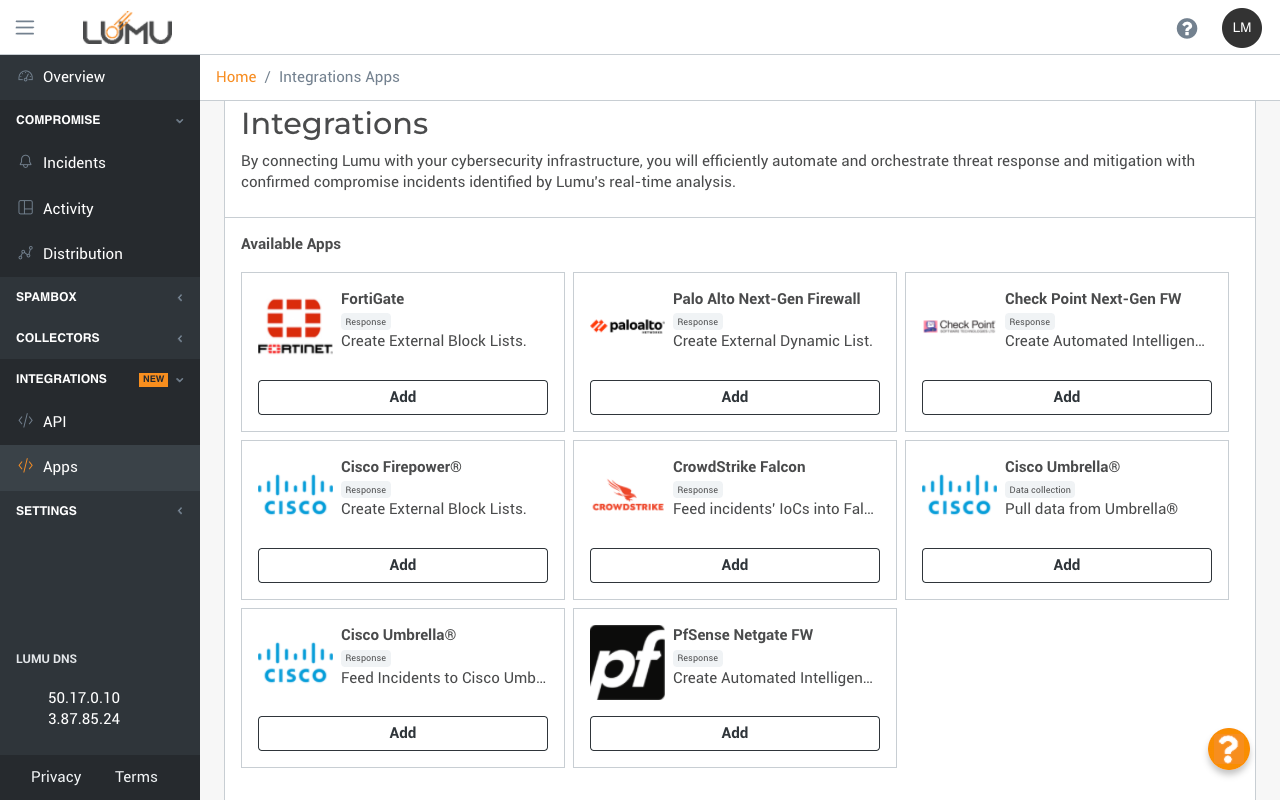

Aumente la capacidad de sus actuales inversiones de ciberseguridad con información de compromiso confirmado.

Integraciones personalizadas e innovadoras le permiten conectar cualquier herramienta en su infraestructura de ciberseguridad.

Enfoque la búsqueda de amenazas con MITRE ATT&CK Matrix que ahora se automatiza directamente en el Portal de Lumu.

Los modelos híbridos de teletrabajo representan un gran riesgo para las organizaciones. Descubra rápidamente su nivel de compromiso y obtenga inteligencia para responder ante amenazas.

Su equipo de seguridad podrá implementar a tiempo una respuesta precisa gracias a los datos de compromiso que recibirá.

Nuestro análisis facilita el descubrimiento de amenazas existentes en su canal de correo electrónico, permitiendole mitigar ataques a tiempo y ajustar con precisión los controles de su arquitectura de ciberseguridad.

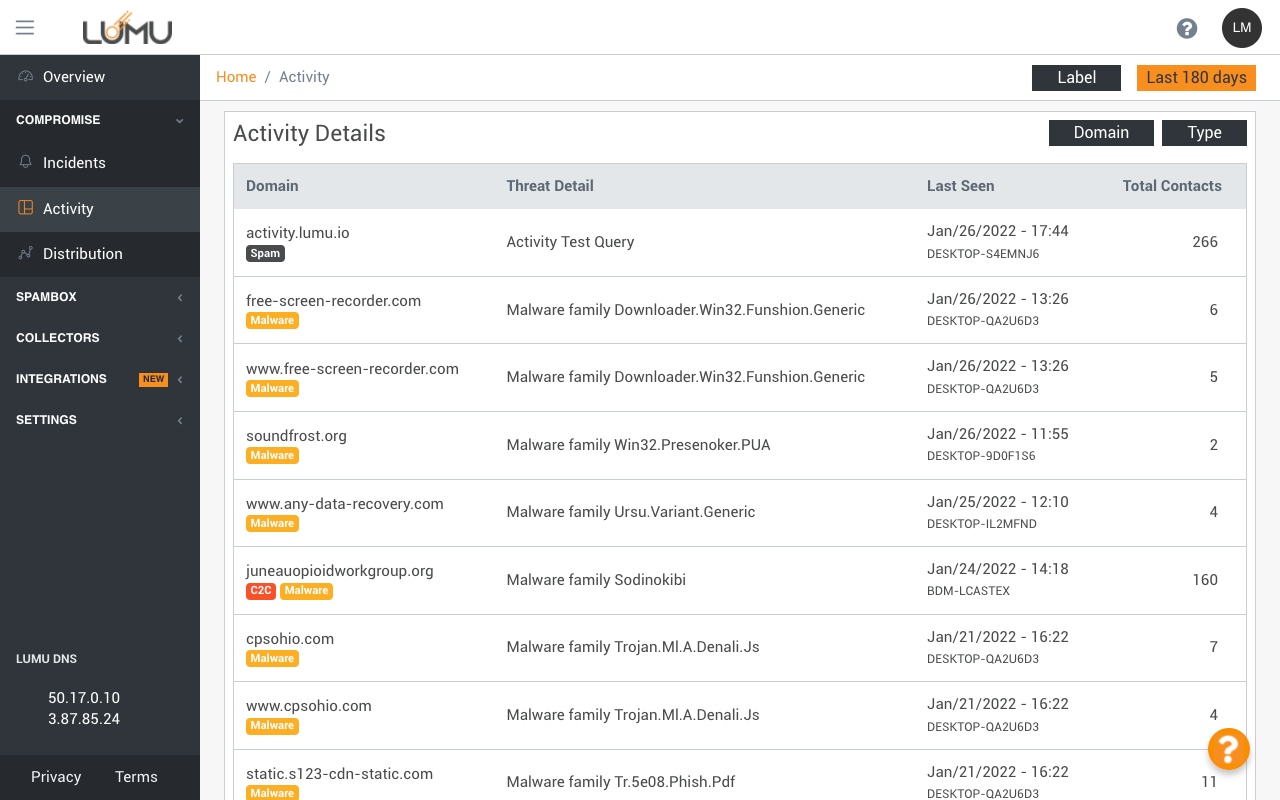

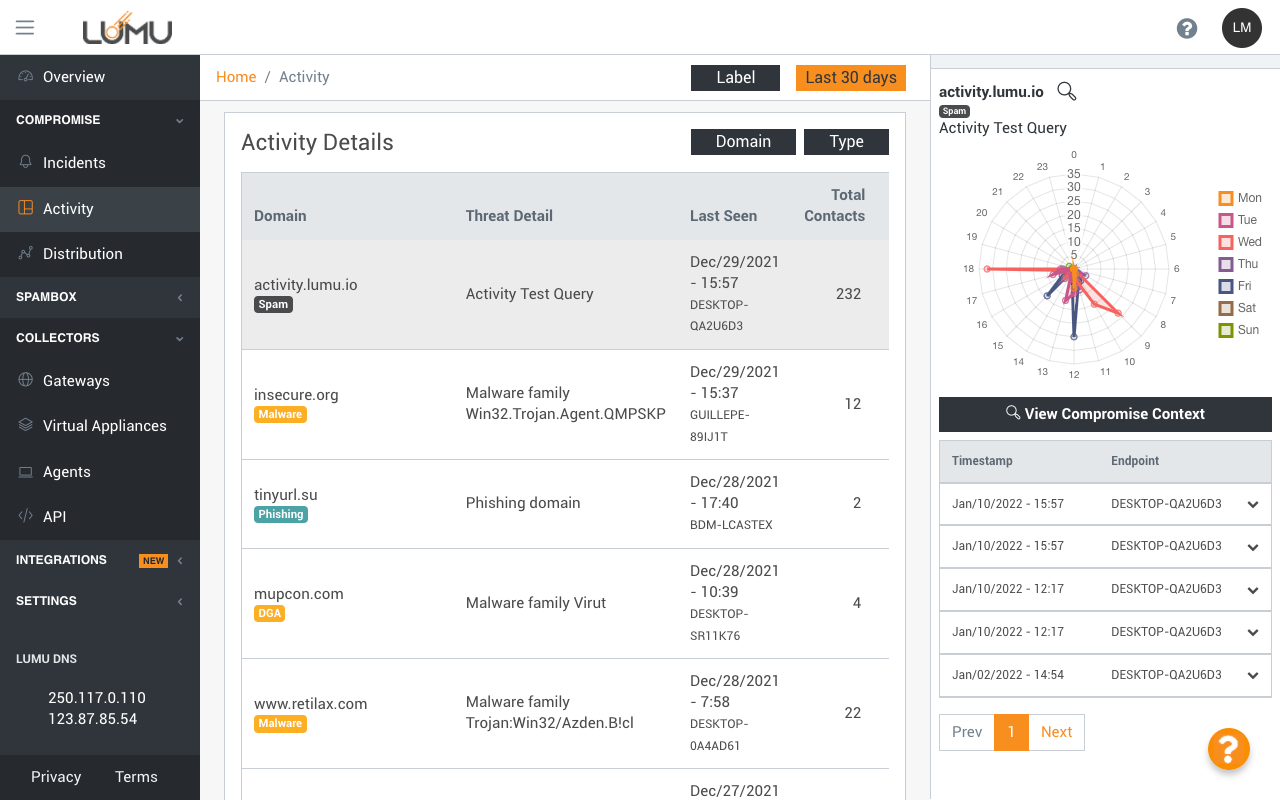

Información detallada sobre la

naturaleza del compromiso

Última conexión de actividad

maliciosa observada

Filtros flexibles

Contactos con

infraestructura adversaria

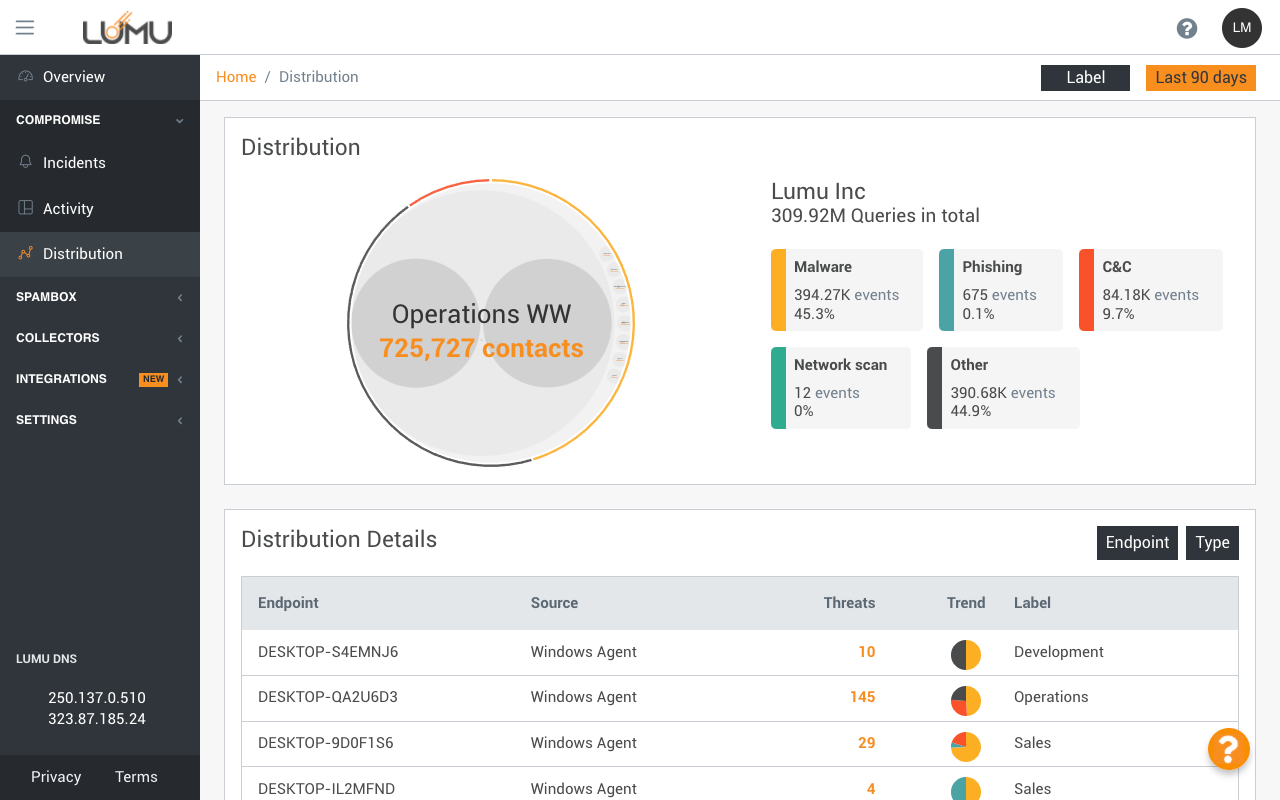

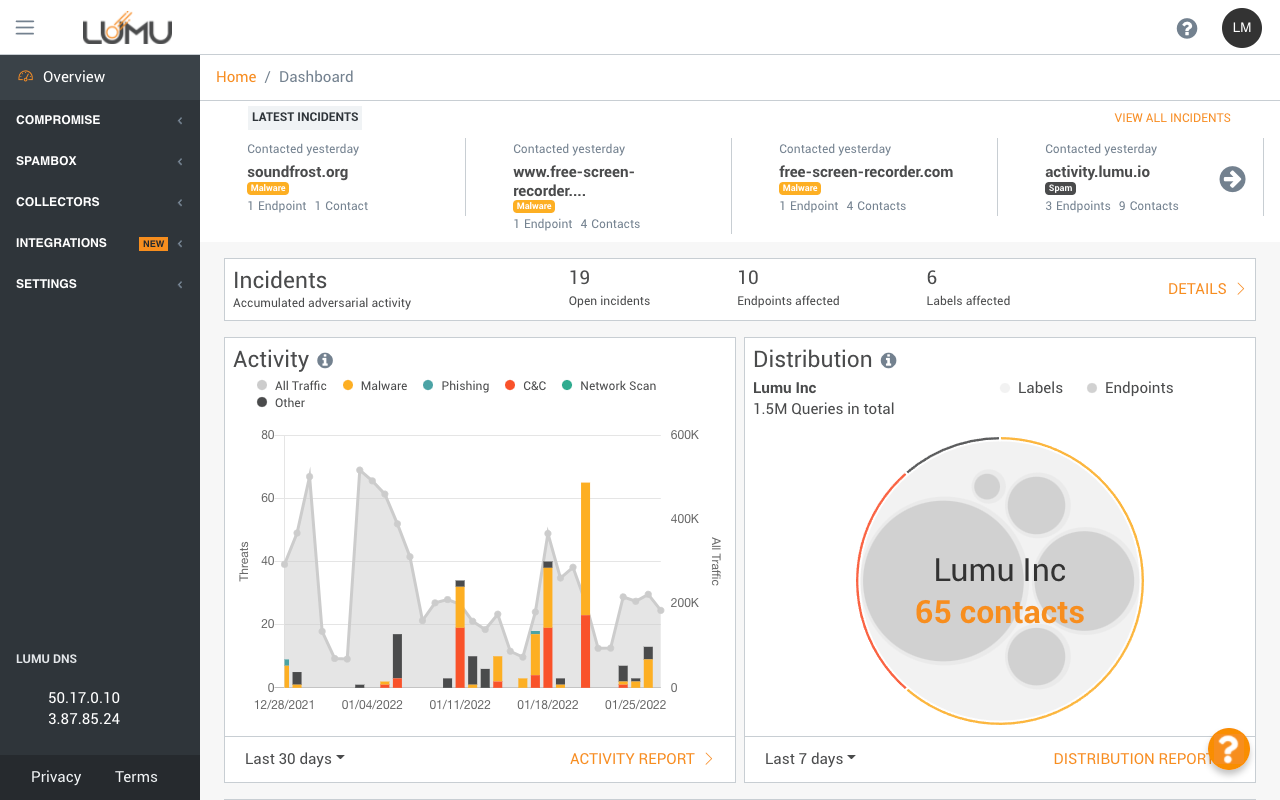

Visualización de etiquetado

flexible que ayuda a priorizar

los incidentes que afectan

a entornos críticos, como

PCI, SWIFT, IOT, etc.

Entornos atacados,

detalles de las amenazas

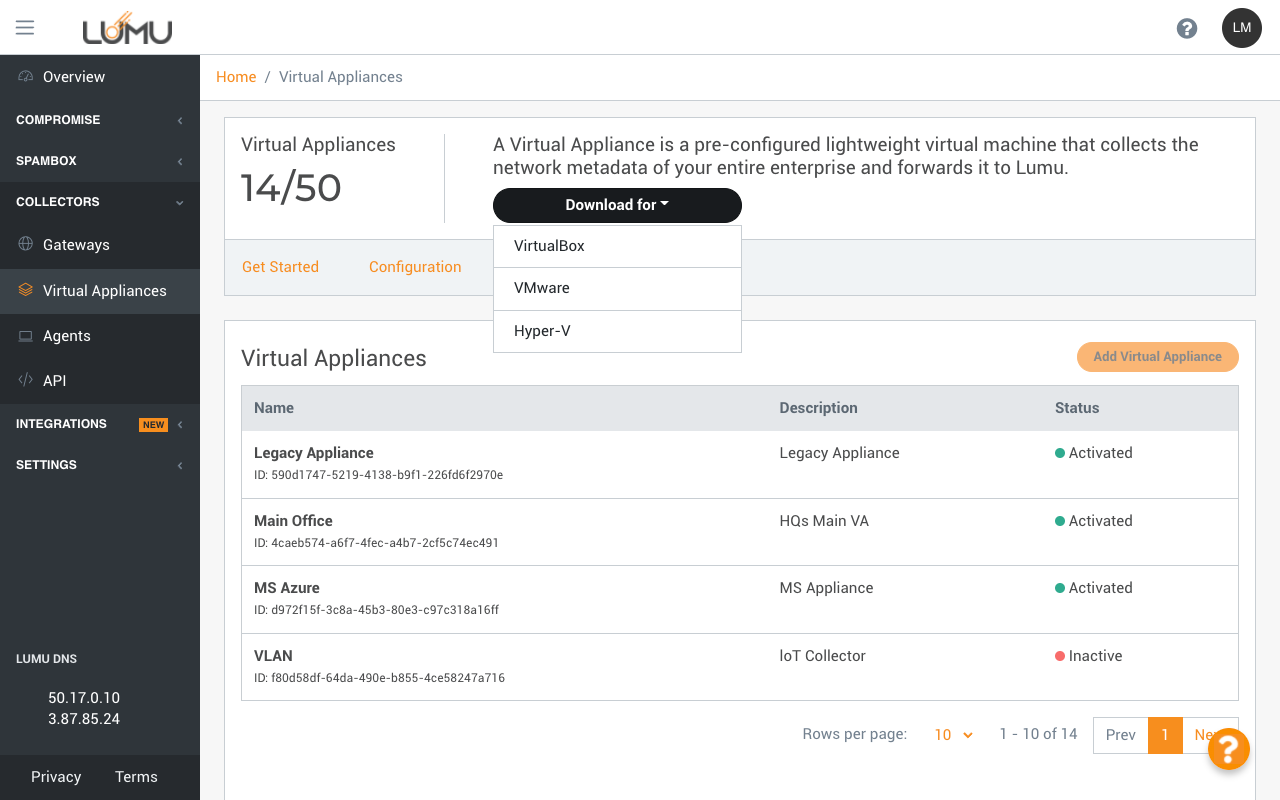

Sistema autogestionado para la

implementación de colectores

Añada un número ilimitado de Virtual

Appliances para Lumu Insights

Endpoints afectados y contactos

maliciosos generados para

una toma de decisiones

rápida y eficaz

Evidencia concluyente sobre el

comportamiento del compromiso

Vea su nivel único de

compromiso de un vistazo

Amplíe la información para obtener más

detalles, según sea necesario

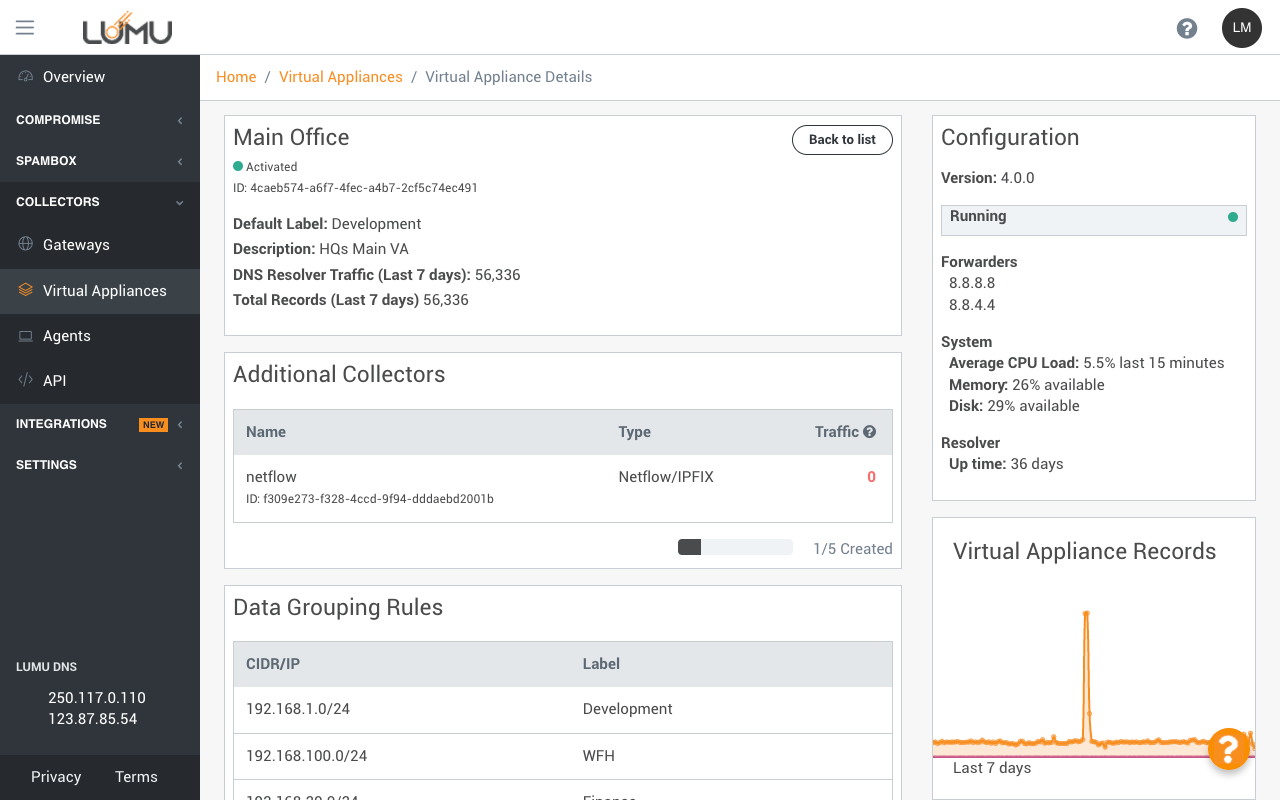

Compruebe fácilmente que sus colectores

funcionan correctamente

Verifique las métricas

clave del colector

Despliegue los colectores

de metadatos de proxy,

firewall y flujo de red

Controle la configuración

de los colectores

Establezca integraciones

personalizadas a través de nuestra API

Conecte su infraestructura de

ciberseguridad con unos pocos clics

El modelo Continuous Compromise Assessment™ de Lumu funciona gracias a nuestro Proceso de Iluminación. Descubra cómo este proceso utiliza metadatos de red y análisis avanzados para iluminar las áreas oscuras de su red.

Los adversarios requieren hacer uso de su infraestructura para materializar sus ataques, por eso, reunir metadatos de red de todo su sistema es esencial. Permítanos mostrarle los pasos sencillos para configurar Lumu y comenzar a medir su nivel de compromiso de manera inmediata.

Institución financiera internacional alivia la ansiedad del ransomware y reduce los tiempos de permanencia del adversario.

Proveedor de salud se acoge a Continuous Compromise Assessment™ ante la llegada de ataques al sector

Cadena comercial refuerza sus defensas con Continuous Compromise Assessment™ para seguir prestando sus servicios sin interrupción

Agencia de alto nivel optimiza sus esfuerzos de seguridad y protección a los constituyentes a raíz de las crecientes brechas municipales.

Mayorista líder del mercado mejora su postura de ciberseguridad y unifica inteligencia de compromiso a lo largo de su amplia y diversa red.

© Lumu Technologies Todos los derechos reservados. | Información legal.